SM2 算法原理

SM2 算法是国密标准的非对称算法,基于椭圆曲线密码学(ECC,Elliptic Curves Cryptography)设计。与基于大整数因数分解难度的 RSA 不同,SM2 的安全性基于椭圆曲线离散对数问题。如果需要了解 RSA,可参考(RSA 算法理解)。

SM2 椭圆曲线

SM2 使用的椭圆曲线方程为:

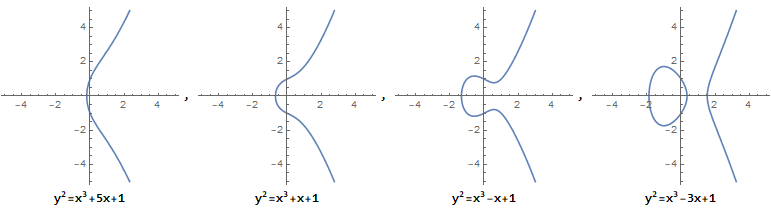

那椭圆曲线长什么样子呢,百闻不如一见,图片能直观感受。

为什么需要满足

SM2 公私钥

SM2 密钥对的生成基于椭圆曲线上的点运算。主要步骤如下:

- 选定椭圆曲线参数(a、b)和基点 G

- 随机生成私钥 d(一个大整数)

- 计算公钥 Q = dG(G 的 d 倍点)

TIP

私钥是一个大整数,而公钥是曲线上的一个点(包含 x、y 坐标)

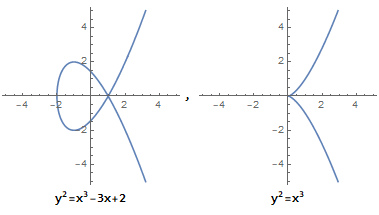

结合下面这张图,我们了解一下 SM2 的几何意义,了解什么是倍点运算。

- 首选一条椭圆曲线,即固定公式

中 a、b 的值,假设选择的是上图所示曲线。 - 随机选择一个点 P 为基点,曲线做切线,经过 Q 点,切点 R1。

- 基于 x 轴做 R1 的对称点 R,则 SM2 定义加法为 P + Q = R,这就是椭圆曲线加法。

- 求 2 倍点,当 P = Q 时,即 P + P = R = 2P,则 R 是 P 的 2 倍点。

- 求 3 倍点,3P = P + 2P = P + R,经过 P、R 做直线,交于椭圆曲线点 M1, 基于 x 轴对称点 M 则是 3 倍点,依次类推。

- 求 d 倍点,假设我们同样次数为 d,运算倍点为 Q。

- d 为私钥,Q 为公钥。所以私钥是一个大整数,公钥是一个点坐标。

上面的几何推理是为了方便理解,实际取值都是在质数有限域上。密码专家们经过推理和运算,已经为我们选择了质数有限域上的最优椭圆曲线,除非有特殊需要,否则不需要自定义曲线。

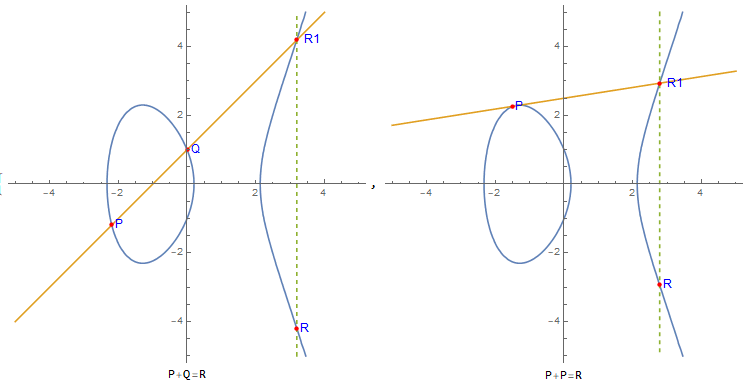

SM2 推荐曲线

p:椭圆曲线在质数 p 的有限域 Fp 上的点集合;

a:椭圆曲线参数 a 的值;

b:椭圆曲线参数 b 的值;

n:取值范围,随机整数 d 的取值范围

; Gx:基点的 x 坐标值,类似于点 P 的 x 坐标值;

Gy:基点的 y 坐标值,类似于点 P 的 y 坐标值。

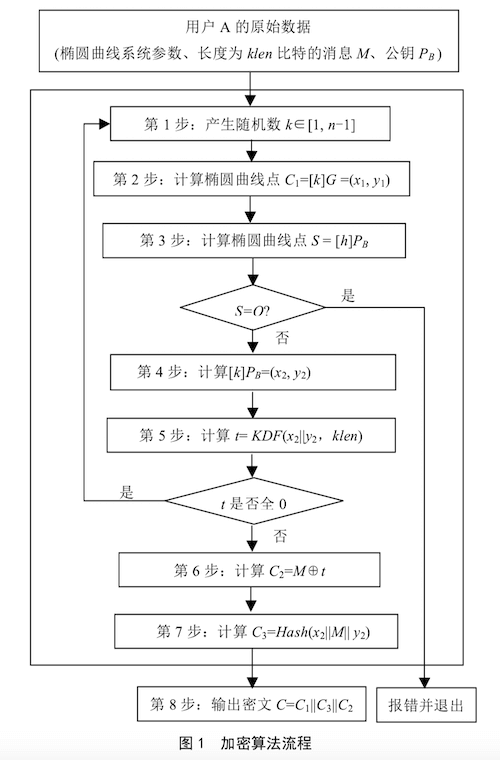

SM2 加密

SM2 加密结果长度是可预测的:对于长度为 n 字节的明文,加密后密文长度为

加密过程:

设椭圆曲线为推荐曲线,公钥 Q,原文比特串 M,klen 为 M 的比特长度;

- 计算随机椭圆曲线点

,k 是随机数,G为基点,计算出的倍点 C1 为 64 字节; - 校验公钥 Q,计算椭圆曲线点

,h为余因子,若S 为无穷点,退出; - 计算椭圆曲线点

,获取 x2,y2; - 计算

,若 t 为全 0 比特串,则返回步骤 1,KDF是 SM2 的密钥派生函数; - 计算

,对明文加密,C2 是真正的密文,长度和原文相同; - 计算

,生成杂凑值,用来效验数据,长度 32 字节; - 输出密文

,C 为密文结果。

注意

- OpenSSL 的实现使用 ASN.1 编码,因此密文长度可能不固定

- 由于使用随机数,每次加密结果都不相同

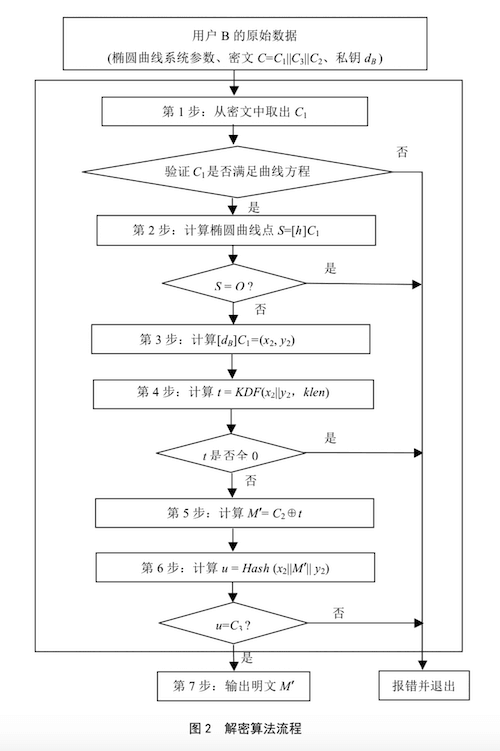

SM2 解密

SM2 解密就是逆流程走一遍,注意 OpenSSL 解密要求传入的密文是 ASN1 编码的。

设椭圆曲线为推荐曲线 私钥 d,密文 C(

- 从 C 中取出比特串 C1(密文 C 的前 64 字节),将 C1 的数据类型转换为椭圆曲线上的点,验证 C1 是否满足椭圆曲线方程,若不满足则报错并退出;

- 计算椭圆曲线点

,若 S 是无穷远点,则报错并退出; - 计算

,将坐标 x2、y2 的数据类型转换为比特串; - 计算

,若 t 为全 0 比特串,则报错并退出; - 从 C 中取出比特串 C2,计算

; - 计算

,从 C 中取出比特串 C3(密文 C 的后 32 字节),若 ,则报错并退出; - 输出明文 M',M' 就是解密后的明文。